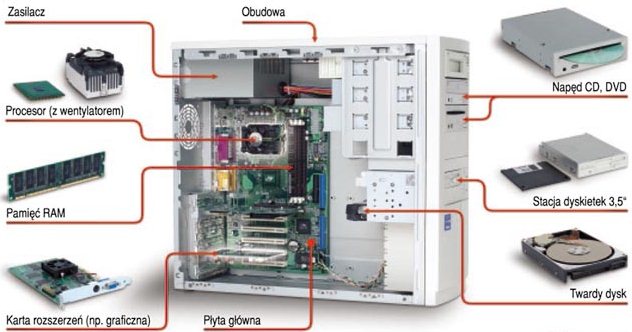

- Procesor

- Pamięć operacyjna (RAM)

- Płyta główna + interfejsy

- Dysk twardy (HDD)

- Stacja dyskietek (FDD)

- Napęd optyczny (CD-ROM)

- Karta graficzna

- Klawiatura + mysz

- Obudowa + zasilacz

- Urządzenia peryferyjne (monitor, drukarka, skaner itp.)

2. Co to jest procesor?

- jednostki arytmetycznej (arytmometr) do wykonywania operacji na danych,

- układu sterującego przebiegiem wykonywania programu.

3. Płyta główna

- Składa się ona z wielu chipsetów, czyli układów scalonych, których zadaniem jest integracja oraz zapewnienie współpracy poszczególnych komponentów komputera (procesora, dysków twardych, monitora, klawiatury i innych).

4. Porty i interfejsy

Złącza w komputerach można podzielić na dwa rodzaje. Pierwsza grupa to porty typowo komputerowe, do których podłącza się różnorodne urządzenia peryferyjne: klawiaturę, mysz, drukarkę czy aparat cyfrowy, w celu przesyłania cyfrowych danych. Druga grupa interfejsów jest bardziej wyspecjalizowana – jej zadaniem jest jedynie transmisja dźwięku lub obrazu, w postaci analogowej albo cyfrowej. W takie porty wyposażone są pecety (jest to choćby wyjście monitorowe czy wyjścia audio), ale także odtwarzacze DVD,kamery, aparaty cyfrowe, projektory i wiele innych urządzeń multimedialnych.

RAM (ang. Random Access Memory – pamięć o dostępie swobodnym) – podstawowy rodzaj pamięci cyfrowej. Choć nazwa sugeruje, że oznacza to każdą pamięć o bezpośrednim dostępie do dowolnej komórki pamięci, ze względów historycznych określa ona tylko te rodzaje pamięci o bezpośrednim dostępie, w których możliwy jest wielokrotny i łatwy zapis, a wyklucza pamięci ROM (tylko do odczytu) i EEPROM, których zapis trwa znacznie dłużej niż odczyt, pomimo iż w ich przypadku również występuje swobodny dostęp do zawartości.

Są to urządzenia zewnętrzne komputera. Nie wchodzi w skład podstawowej jednostki centralnej, lecz są przez nią sterowane i uaktualniane. Do podstawowych urządzeń peryferyjnych zalicza się np: klawiatura, skaner, mysz, kamera, mikrofon, czujniki zbierające dane. Urządzenia wyjściowe np: monitor ekranowy, drukarka, ploter, głośniki, urządzenia komunikacyjne np: modem oraz urządzenia pamięci zewnętrznej na przykład dyski i taśmy.

4. Porty i interfejsy

Złącza w komputerach można podzielić na dwa rodzaje. Pierwsza grupa to porty typowo komputerowe, do których podłącza się różnorodne urządzenia peryferyjne: klawiaturę, mysz, drukarkę czy aparat cyfrowy, w celu przesyłania cyfrowych danych. Druga grupa interfejsów jest bardziej wyspecjalizowana – jej zadaniem jest jedynie transmisja dźwięku lub obrazu, w postaci analogowej albo cyfrowej. W takie porty wyposażone są pecety (jest to choćby wyjście monitorowe czy wyjścia audio), ale także odtwarzacze DVD,kamery, aparaty cyfrowe, projektory i wiele innych urządzeń multimedialnych.

5. Pamięć RAM

6. Urządzenia peryferyjne